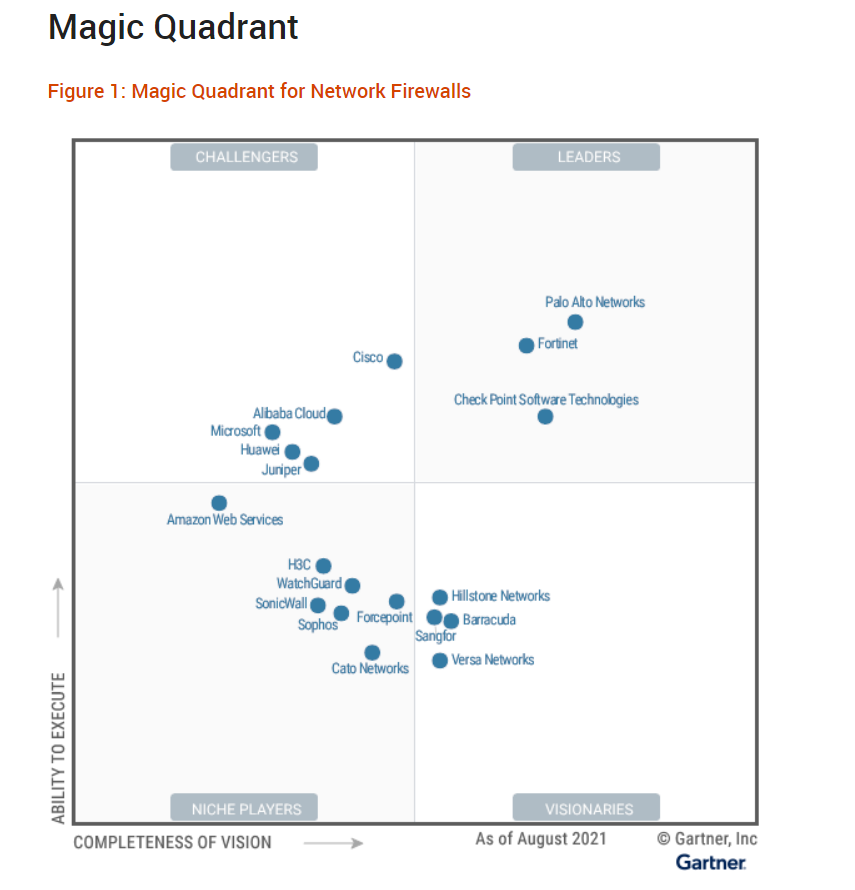

2021 Gartner® Magic Quadrant™ für Netzwerk-Firewalls

Fortinet wird als Leader im Gartner® 2021 Magic Quadrant™ für Netzwerk-Firewalls und zum 12. Mal im Magic Quadrant™ ausgezeichnet. FortiGate Network Firewalls bieten Unternehmenssicherheit an jedem Standort und in jeder Größenordnung. Mit FortiGate Next-Generation Firewalls können Sie: – Schützen: Vermeiden Sie Sicherheitsverletzungen und Geschäftsunterbrechungen, indem Sie Ransomware und andere Cyberangriffe durch Segmentierung, vollständige Transparenz und