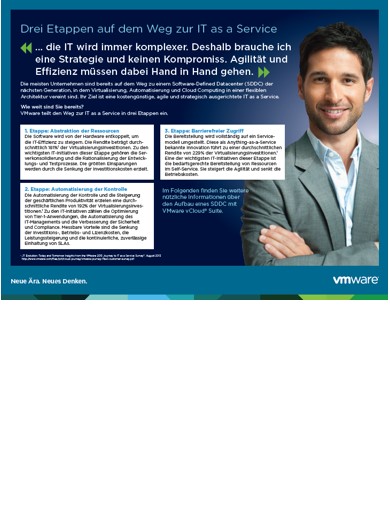

Disaster Recovery: Ganz nach Wunsch

Bisher waren Disaster Recovery-Lösungen (DR) teuer, komplex und unzuverlässig. Noch komplizierter wird es, weil die IT-Manager sich mit einem breiten Spektrum von Anwendungen mit verschiedenen Service-Level-Agreements (SLAs) und Anforderungen befassen müssen, sodass es schwierig ist, alle Elemente mit den Disaster Recovery-Plänen abzudecken. All dies ändert sich jetzt. Dieser Überblick vermittelt Ihnen einen Einblick in Disaster