Die Cybersecurity-Lücke im Blick

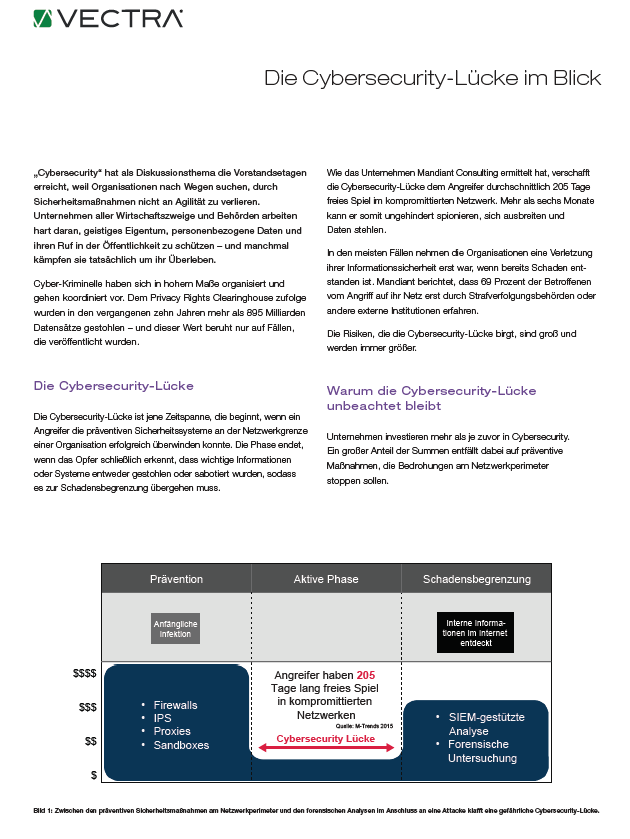

Nachdem ein Angreifer die präventiven Sicherheitssysteme an der Netzwerkgrenze überwunden hat, bleiben ihm einer Untersuchung von Mandiant Consulting zufolge durchschnittlich 205 Tage Zeit, bevor er entdeckt wird oder der Angegriffene bemerkt, dass wichtige Informationen gestohlen oder Systeme sabotiert wurden. Dieser Zeitraum wird auch als “Cybersecurity-Lücke” bezeichnet. Gartner rät: “Um gegen ausgefeilte Attacken vorzugehen, die spezifische