- Allgemein10

- Automatisierungsplattform2

- AWS7

- Big Data112

- Business578

- chemische Reaktionen1

- Client & Desktop126

- Cloud403

- Contact Center trends1

- Contact Center-Optimierung1

- Cyberkrieg10

- Data90

- Digitale Transformation238

- Finanzen2

- Hardware55

- Hybriden Arbeiten1

- Internet274

- IoT21

- Künstliche Intelligenz24

- Machine learning3

- Marketing4

- Marktplätzen1

- Microsoft1

- Microsoft3652

- Mobile179

- MwSt1

- Netzwerk512

- Personal46

- Ransomware4

- Rechenzentrum350

- SAP4

- Sicherheit721

- Software1013

- Steuer1

- Storage316

- Strategy28

- Telekommunikation30

- Virtualisierung257

- 4ALLPORTAL6

- Aagon Consulting2

- abas Software AG2

- ABBYY4

- Absolute Software5

- ACP2

- Acquia5

- Acronis2

- Adaptec1

- Adobe17

- ADP17

- Aerohive3

- Aerohive Networks5

- Akamai4

- Alcatel Lucent1

- Alfresco1

- AllCloud5

- Amazon Business1

- AMD2

- Amplience13

- Aptean3

- Arbor Networks1

- Arctic Wolf6

- Aruba40

- Aruba HPE7

- Aspera6

- Auth03

- Avanade4

- AvePoint7

- Avira1

- Avocent3

- AWS19

- AWS Business5

- BARCO9

- Barracuda5

- BEA6

- Billwerk2

- Binary Tree8

- Black Duck2

- BlackBerry11

- Blue Coat3

- BlueJeans Network1

- BMC Software12

- Box11

- brainloop2

- Brocade4

- Business Objects2

- CA83

- CapeFoxx5

- Carbonite4

- Catura1

- Centrify6

- Ceyoniq Technology GmbH4

- Checkout2

- Cherwell8

- Cisco27

- Citrix53

- Citrix / Arrow2

- Citrix Go To Assist4

- Citrix Go To Meeting25

- Citrix Go To Webinar2

- Clearswift8

- ClickSoftware1

- Cloud1

- CloudBlue1

- Code 422

- Cofense10

- Colt1

- Colt Technology Services7

- Comarch1

- Comindware1

- Commvault24

- Commvault - Infoniqa2

- Condusive Tech3

- Conga3

- Creatio1

- Cubeware1

- CybelAngel4

- D-Link2

- Damovo2

- DataCore5

- Dataglobal3

- Dataiku1

- DC Storm1

- Deliberate & Genesys2

- Dell49

- Dell - Intel1

- Dell - Intel vPro8

- Dell - Nutanix2

- Dell - VMware4

- Dell AMD1

- Dell Core i71

- Dell EMC2

- Dell EMC - Intel11

- Dell EMC - Intel Xeon3

- Dell EMC - Microsoft2

- Dell EMC_VMWare3

- Dell Intel vPro2

- Dell KACE1

- Dell Software13

- Dell Technologies9

- Dell/Intel1

- Dell/Radeon1

- Denodo2

- Diligent3

- DocuSign9

- Doubletake3

- Dropbox10

- Druva10

- Eaton1

- Edudip1

- Elastic17

- Elgoss1

- EMC57

- Emerson2

- Entrust Datacard1

- Epicor13

- Epson1

- Equallogic1

- Equinix15

- ErgoTrade1

- Eset1

- Esker1

- estos2

- eurodata3

- EVault5

- Exact Software6

- Exclusive Networks & Okta2

- Exterro2

- F-Secure3

- F518

- F5 Networks25

- FalconStor4

- Fiebig & Genesys2

- Filemaker3

- Fire Eye5

- Firemon1

- Fittkau & Maaß Consulting GmbH1

- Flexera Software5

- Forgerock24

- Fortinet22

- Fortra1

- Frends2

- Freudenberg IT6

- Frontrange14

- Fujitsu1

- GBS1

- Gemalto1

- Genesys14

- GFI Software1

- Gigamon16

- GitHub4

- Good Technology2

- Google1

- GoToConnect1

- Guidance Software2

- Hamburger Software2

- Haufe Lexware2

- Hewlett Packard GmbH1

- HGST14

- Hitachi1

- HootSuite5

- Host Europe3

- HP1

- HPE57

- HPE & Intel Special41

- Huawei4

- IBM53

- Igel2

- iGrafx4

- Illumio1

- Imation Security2

- Imperva4

- Improbable1

- Infoniqa4

- Infor24

- Informatica2

- inotronic3

- Intel11

- Interactive Intelligence1

- Intersystems3

- Iomega3

- Ionos8

- iPass1

- Ipswitch7

- Iron Mountain12

- ISC22

- it-novum10

- JobHipster1

- Juniper11

- Kaseya9

- Kaspersky11

- KnowBe411

- KnowBe4-whitepaper1

- Kofax6

- Konica Minolta1

- Kyocera5

- Lancom Systems12

- LastPass3

- Lexmark25

- Lifesize3

- Limelight5

- Limelight Networks12

- Link 111

- LogMeIn12

- Lookout11

- LoopUp2

- Lumen2

- Lynda.com1

- M86 Security2

- Malt3

- MalwareBytes10

- Mambu2

- MariaDB1

- Matrix4210

- McAfee55

- Micro Focus4

- Mobica4

- MobileIron38

- Mobotix1

- Mozy2

- Municall1

- Neo Technology9

- NetApp39

- Netgear1

- NetIQ6

- NetMediaEurope GmbH5

- NFON2

- Nimsoft1

- NinjaOne3

- NordPass2

- noris network4

- Novell9

- Nuance1

- Nutanix40

- Odigo3

- Office 3651

- Okta38

- OneIdentity1

- Open Text2

- OPTIMAL SYSTEMS7

- ORACLE Deutschland B.V. & Co. KG10

- Oracle NetSuite3

- OSF Digital7

- Outsystems3

- OVH Cloud1

- ownCloud und IBM9

- PagerDuty8

- Palo Alto Networks17

- Panda Security4

- Parallels6

- Pax84

- Perforce3

- Performance One1

- Pisa Sales1

- Plantronics10

- Planview2

- Polarion2

- Polycom8

- proALPHA1

- Progress Software7

- Projectplace8

- Proofpoint18

- Pros5

- PTC2

- Pure Storage25

- Quadient15

- Qualys18

- Quantum17

- Quest9

- Quest Software7

- Questback1

- Qumu1

- Qvantum3

- Rally Software2

- Red Hat42

- RES Software2

- Ring Central1

- Rittal8

- Riverbed8

- Rohde & Schwarz5

- Rohde & Schwarz Cybersecurity2

- Rubrik10

- Safenet1

- Sage21

- Salesforce24

- SambaNova10

- Samsung14

- SAP11

- SAP Signavio3

- SAS Institute GmbH1

- Schneider Electric5

- ScriptLogic2

- Secunia1

- SEH Computertechnik4

- Sennheiser1

- Service Now16

- Serviceware1

- Seven Principles4

- SGI2

- Siemens4

- Sierra Wireless2

- Sinequa2

- Skillsoft6

- Skreens1

- Slack12

- Smart Communication6

- SMS Passcode1

- Software AG2

- SolarWinds3

- Sonicwall4

- Sophos12

- Sourcefire1

- Sprinklr2

- Storagecraft1

- Stormshield4

- successfactors an SAP Company9

- SugarCRM4

- SUSE9

- Sybase8

- Sybit2

- Symantec23

- Symantec 113

- Syncsort1

- Syniverse9

- Systancia1

- T-Systems8

- Tableau Software9

- Talend23

- Talkdesk3

- TECCHANNEL1

- TechTarget44

- Telefónica5

- Telekom2

- tenable7

- ThatsMobile GmbH1

- Thawte5

- TheProjectGroup3

- TIBCO18

- TIBCO Jaspersoft5

- TIBCO Spotfire5

- TOSHIBA2

- TRENDMICRO6

- Trifacta5

- Tungsten Automation1

- TÜV Rheinland1

- Uniique1

- Unisys2

- unzer2

- Update Software1

- Vectra Networks5

- Veeam20

- Veeam/Cisco3

- Veracode26

- VeriSign8

- Veritas9

- Verne Global2

- Vertex13

- Viavi2

- Vidyo3

- Virtual Solution1

- Vision113

- VMWare54

- VMware AirWatch45

- Vormetric6

- WatchGuard17

- Webex1

- Websense1

- WhatsApp1

- Wind River26

- Xerox1

- Zeenea1

- Zehnder3

- Zendesk1

- Zscaler19

- Zuora18

Leitfaden Cybersicherheit: PasswortManagement

Wussten Sie, dass kompromittierte Zugangsdaten für mehr als 80 % aller Datenschutzverletzungen verantwortlich sind? In einer digitalen Welt, in der Sicherheit an erster Stelle steht, ist ein effektives Passwort-Management kein „Nice-to-have“ – sondern ein Muss. In diesem exklusiven Whitepaper von LastPass erfahren Sie: Warum ein Unternehmen nur so sicher ist wie sein schwächstes Passwort Welche Vorteile ein professioneller

From Assumed Breach to AI-Driven Defense: Elevating OT Security

With phishing and ransomware threats rising dramatically, managing disparate security solutions and bridging IT-OT gaps has become a critical priority for enterprises striving to protect their cyber-physical systems. Watch the recording of the Fireside Chat where Industry experts Fortinet and NTT DATA experts, Daniele Mancini, Stefaan Hinderyckx, Christian Koch discussed proven strategies for building secure-by-design

Wie AI die SaaS-Welt revolutioniert

Künstliche Intelligenz mit OVHcloud Software as a Service (SaaS) ist auf dem Vormarsch: Im Jahr 2025 sollen laut einer Studie 85% der Anwendungen in Unternehmen auf SaaS basieren. Aber welchen Einfluss hat Künstliche Intelligenz auf diese Entwicklung? Erfahren Sie in dem Paper, welche Rolle AI für die Softwareentwicklung spielt und wie Sie mit den Produkten

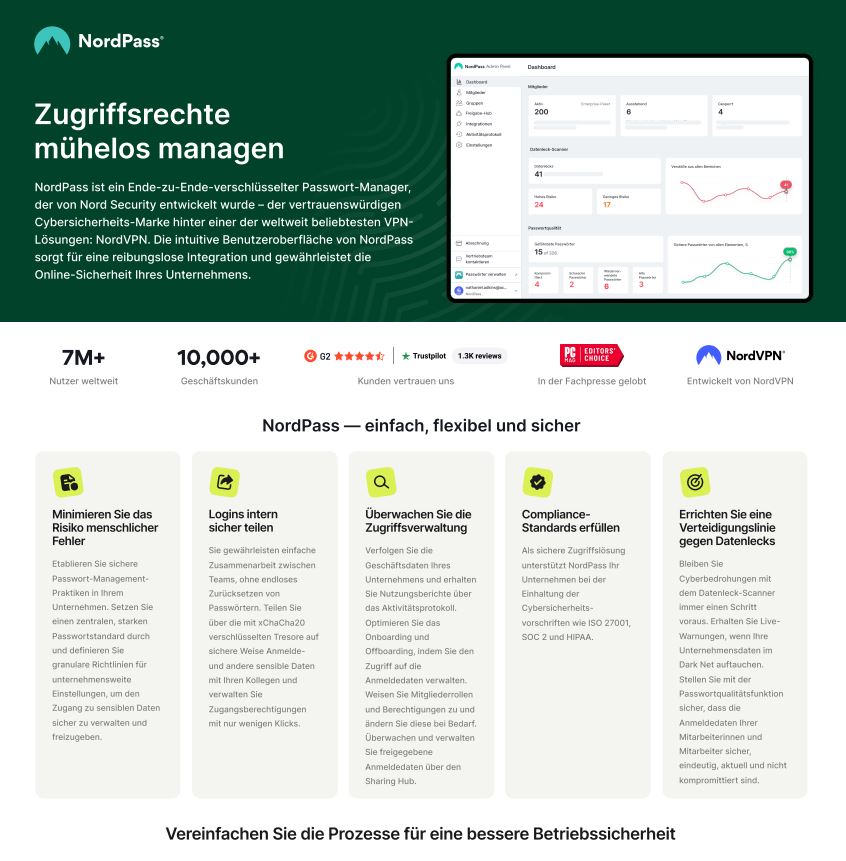

Zugriffsrechte mühelos managen

NordPass ist ein benutzerfreundlicher, Ende-zu-Ende-verschlüsselter Passwortmanager von Nord Security, dem Unternehmen hinter NordVPN. Mit Funktionen wie sicherem Teilen von Zugangsdaten, zentraler Rechteverwaltung, Datenleck-Scanner und Compliance-Standards wie ISO 27001 oder SOC 2 unterstützt NordPass Unternehmen dabei, sensible Informationen zu schützen, Risiken zu minimieren und produktiver zu arbeiten – einfach, sicher und kosteneffizient.

Gründe, warum Ihr Unternehmen einen Passwortmanager benötigt

In einer zunehmend digitalen Arbeitswelt ist der sichere und einfache Zugang zu sensiblen Daten entscheidend. Dieses Whitepaper zeigt, wie ein Passwortmanager nicht nur die Produktivität steigert, sondern auch die IT-Sicherheit im Unternehmen verbessert. Mit zentraler, verschlüsselter Speicherung, einfacher Rechtevergabe, sicherem Teilen von Zugangsdaten und automatisierten Prozessen wird das Onboarding neuer Mitarbeitender erleichtert und Risiken beim

KI in der Cybersecurity: Hype oder Allheilmittel?

KI gewinnt zunehmend an Bedeutung in der Cybersicherheit, mit vielen Versprechungen zu besserem Schutz, geringeren Kosten und weniger Fachkräftemangel. Gleichzeitig gibt es Bedenken, dass KI neue Bedrohungen schaffen könnte. Dieser Leitfaden hilft Ihnen, die wahren Potenziale und Risiken von KI in der Cybersicherheit zu verstehen. Sie erfahren, wie KI zur Verbesserung Ihres Cyberschutzes beitragen kann,

Umgang mit Veränderungen bei der Beschaffung im Gesundheitswesen

Die Supply Chain und das Beschaffungswesen spielen eine zentrale Rolle in den Gesamtausgaben des Gesundheitswesens und machen bis zu 40 % der Kosten eines Unternehmens aus. Führungskräfte erkennen zunehmend, dass eine optimierte Beschaffung nicht nur Effizienzsteigerungen ermöglicht, sondern auch hilft, sich gegen wirtschaftliche Unsicherheiten, Lieferkettenprobleme und Marktschwankungen abzusichern. Weitere Details und Strategien zur Bewältigung dieser

Cloud-basierter elektronischer Datenaustausch | Der Weg zur digitalen Transformation

EDI: Effizienter Datenaustausch für moderne Geschäftsprozesse Der elektronische Datenaustausch (EDI) ermöglicht es Unternehmen, Geschäftsprozesse zu automatisieren, Fehler zu reduzieren und die Effizienz zu steigern. Cloud-basierte EDI-Lösungen bieten Flexibilität, Skalierbarkeit und eine einfache Integration in bestehende Systeme. Durch die Automatisierung und Standardisierung von Datenströmen lassen sich manuelle Aufwände verringern und Prozesse optimieren.

Geschäftliche Herausforderungen mit Daten und KI lösen: 5 Erkenntnisse von Führungskräften der C-Ebene

Die erfolgreichsten Organisationen von heute verstehen, dass die Nutzung von Daten und KI entscheidend ist, um geschäftliche Herausforderungen zu lösen, Innovationen voranzutreiben und der Konkurrenz einen Schritt voraus zu sein. Doch trotz erheblicher Investitionen in Technologie haben sieben von zehn Führungskräften immer noch Schwierigkeiten, in Echtzeit datengesteuerte Entscheidungen im großen Maßstab zu treffen. Unsere neueste

So gestalten Sie Tabletop-Übungen für Ihre Cybersecurity

Best Practices für Tabletop-Übungen zur Vorbereitung auf Cyberangriffe Der Guide basiert auf dem Ansatz, den unser eigenes Cybersecurity-Team nutzt, und soll Unternehmen helfen, sich auf potenzielle Angriffe vorzubereiten. Der Guide behandelt folgende Punkte: – Die verschiedenen Arten von Tabletop-Übungen – Beispiel-Szenarien, die wir bei Sophos durchgeführt haben – 17 Best Practices zur Ausarbeitung einer effektiven