Sicherheit Whitepaper

Schützen Sie Ihre Daten, Ihre Recovery-Fähigkeit und Ihr Unternehmensziel

Eine Software zum Schutz und Management Ihrer Daten muss Ihr Unternehmen mit bewährten Technologien, konstanter Überwachung, Updates und Hilfeoptionen unterstützen. Datensicherheit zu gewährleisten und gleichzeitig Software effektiv zu verwalten, kann für viele eine Herausforderung darstellen. Commvault übernimmt hier eine Vorreiterrolle, sichert Daten und bietet Schutz bei Problemen wie Datenschutz, Diebstahl, Korruption oder Löschung. Egal ob

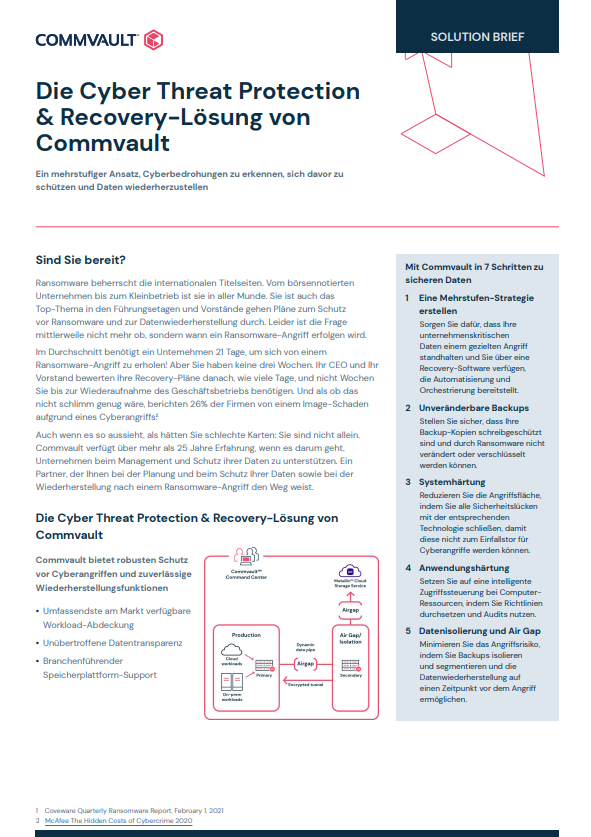

Die Cyber Threat Protection & Recovery-Lösung von Commvault

Ein mehrstufiger Ansatz, Cyberbedrohungen zu erkennen, sich davor zu schützen und Daten wiederherzustellen. Commvault bietet robusten Schutz vor Cyberangriffen und zuverlässige Wiederherstellungsfunktionen: Umfassendste am Markt verfügbare Workload-Abdeckung Unübertroffene Datentransparenz Branchenführender Speicherplattform-Support Erfahren Sie mehr beim Herunterladen dieses Whitepaper.

Sicherer Fernzugriff mit Okta und Palo Alto Networks

Die Integration von Okta und Palo Alto Networks bietet eine gemeinsame Lösung, die: – geschäftliche Flexibilität mit integrierten Cloud-Services ermöglicht, die schnell bereitgestellt, bedarfsgerecht skaliert und zentral verwaltet werden. – das Risiko für das Unternehmen durch Cyberangriffe und rufschädigenden Sicherheitsverletzungen senkt. – Kosten und Komplexität durch den Wegfall von security points Produkte und die Anzahl

Ein nahtloses Omnichannel-Kundenerlebnis schaffen

Eines der wertvollsten und am besten geschützten Güter eines Unternehmens ist die Marke. Die Marke symbolisiert mehr als nur ein Produkt oder eine Dienstleistungen, die Sie verkaufen. Sie definiert das Wesen und das Image Ihres Unternehmens: Ihren Ruf, Ihre Werte und Ihren Zweck. Eine gute Marke kann den Unterschied zwischen einem einmaligen Gelegenheitskäufer und einem

Tipps zur Auswahl der richtigen Lösung für Endpoint Security

EDR oder HIPS: Mit welchem Ansatz lassen sich ausgereifte Cyberangriffe wirksam abwehren? Laut ANSSI hat sich die Zahl der Opfer von Cyberangriffen zwischen 2019 und 2020 vervierfacht. Wie aus einem Bericht des französischen Senats hervorgeht, nutzten Cyberkriminelle günstige Gelegenheiten, sodass die Anzahl der registrierten Phishing-Angriffe im Zeitraum vom 1. bis zum 23. März 2020 um

Schutz und Reaktion auf kontext- und verhaltensbasierte Endpunkte zur Erfüllung der Anforderungen in digitalen und hybriden Umgebungen

Die Endgerätesicherheit hat sich im Laufe der Jahre erheblich weiterentwickelt, ist aber nach wie vor eine vorwiegend lokale oder gerätegebundene Angelegenheit, da die meisten Lösungen einen Agenten vor Ort erfordern, der auf den Endgeräten die erforderlichen Funktionen bereitstellt. Viele dieser Lösungen nutzen jedoch ein Cloud-Backend für Analysen und zur Steuerung von Aktionen wie das Blockieren

TEI™ von Arctic Wolf Security Operations Solutions – Durch den Einsatz von Arctic Wolf erzielbare Kosteneinsparungen und Geschäftsvorteile

Die von Arctic Wolf als Managed Services angebotenen Security Operations optimieren die Abwehrstrategien von Unternehmen und stärken damit ihren Sicherheitsstatus. Fest zugewiesene Security Consultants unterstützen beim Kunden für IT und Sicherheit verantwortliche Teams und stehen ihnen bei ihrer Arbeit zur Seite. Hierfür greifen sie auf die cloudnative Arctic Wolf™ Platform zurück. Zu den angebotenen Leistungen

Industrial IOT in Deutschland 2021/2022

Industrial IoT etabliert sich als strategischer Meilenstein Für Unternehmen hat sich das Geschäft in den letzten zwei Jahren stark verkompliziert. Nicht nur COVID-19 hat dazu seinen Beitrag geleistet, sondern auch Themen wie Datenschutz, Wirtschaftsprotektionismus und Nachhaltigkeit haben die Grenzen globalisierter Wertschöpfungsketten aufgezeigt.

Die 10 Wichtigsten in Azure Ad und Office 365 zu überwachenden Sicherheitsereignisse

Erkennen Sie, wo native Überwachungstools Schwächen haben und was Sie dagegen tun können. Benutzer können auch in der Cloud weiterhin hochriskante Aktionen ausführen und Anmeldeinformationen können weiterhin kompromittiert werden. Microsoft warnt Admins seit Jahren, dass jeden Tag zig Millionen AD-Konten das Ziel von Cyberangriffen werden. Außerdem ist bei 34 Prozent aller Datenverstöße jemand im Spiel,