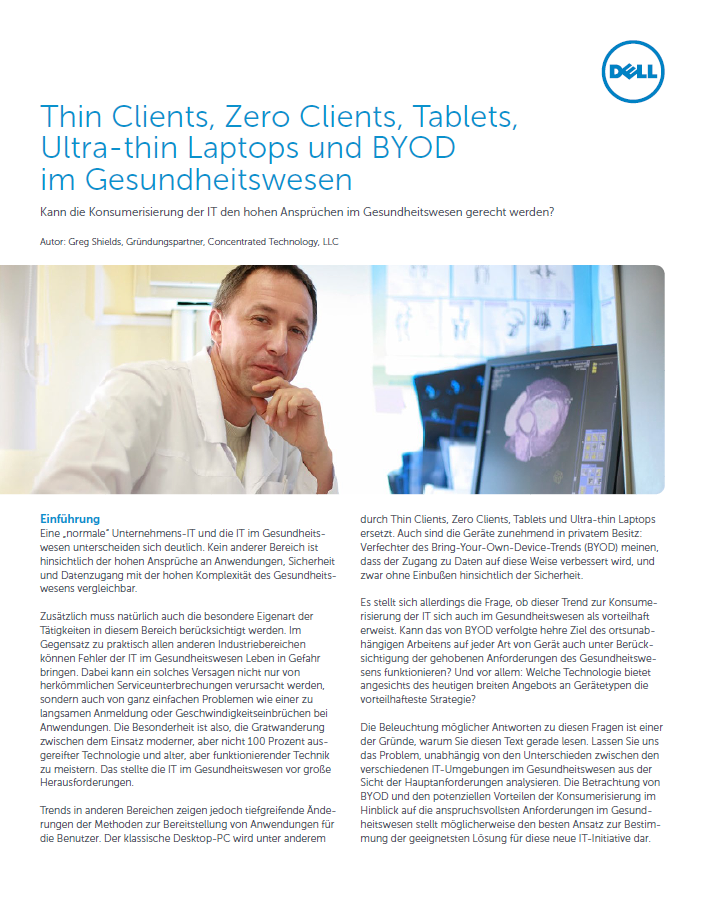

Tablet, Thin Client und BYOD im Gesundheitswesen – kann das funktionieren?

Im Gesundheitswesen bestehen besonders hohe Anforderungen an die IT-Infrastruktur und natürlich auch an die Endgeräte, denn schon ein kleiner Fehler oder eine langsam ladende Anwendung kann den Verlust eines Menschenlebens bedeuten. Auch die Daten sind besonders sensibel! Nicht jede Infrastruktur ist daher geeignet, um etwa in einem Krankenhaus eingesetzt zu werden. Es gilt also, den