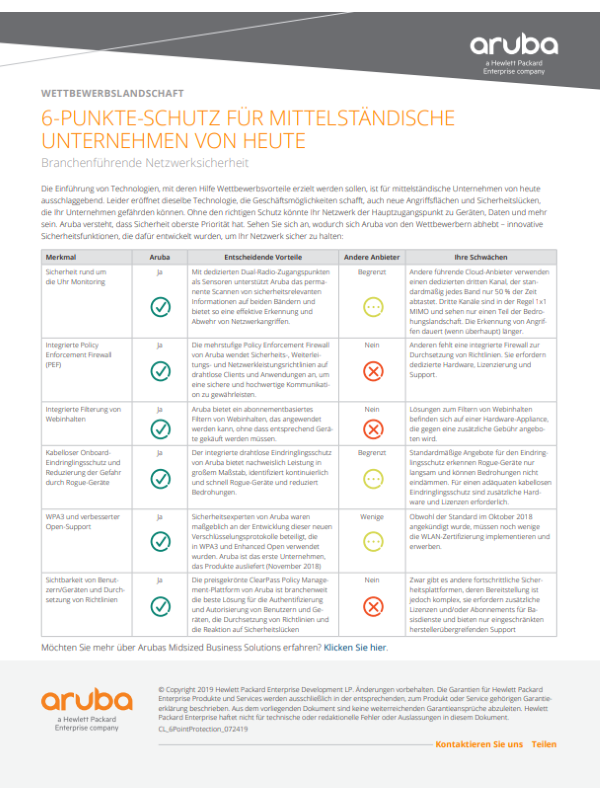

6-Punkte-Schutz für mittelständische Unternehmen von heute

Die Einführung von Technologien, mit deren Hilfe Wettbewerbsvorteile erzielt werden sollen, ist für mittelständische Unternehmen von heute ausschlaggebend. Leider eröffnet dieselbe Technologie, die Geschäftsmöglichkeiten schafft, auch neue Angriffsflächen und Sicherheitslücken, die Ihr Unternehmen gefährden können. Ohne den richtigen Schutz könnte Ihr Netzwerk der Hauptzugangspunkt zu Geräten, Daten und mehr sein. Aruba versteht, dass Sicherheit oberste