Technik-Tipps: Backup und Recovery für Ihre IT-Umgebung

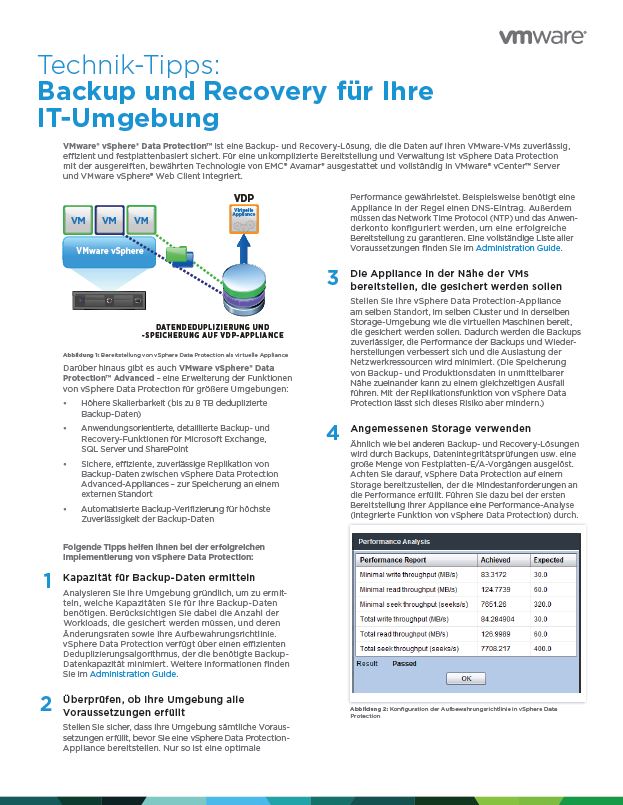

VMware® vSphere® Data Protection™ ist eine Backup- und Recovery-Lösung, die die Daten auf Ihren VMware-VMs zuverlässig, effizient und festplattenbasiert sichert. Für eine unkomplizierte Bereitstellung und Verwaltung ist vSphere Data Protection mit der ausgereiften, bewährten Technologie von EMC® Avamar® ausgestattet und vollständig in VMware® vCenter™ Server und VMware vSphere® Web Client integriert. Darüber hinaus gibt es