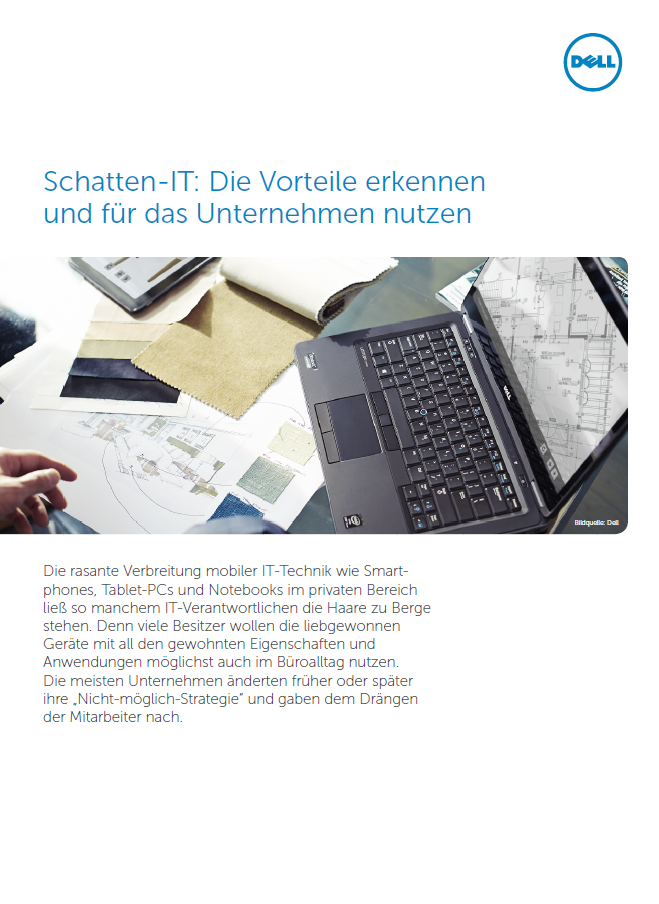

So nutzen Sie die Vorteile der Schatten-IT in ihrem Unternehmen!

Mit privaten Smartphones und Tablets kommen nicht nur neue Geräte ins Unternehmen. Die Mitarbeiter greifen über diese Geräte auch auf nicht genehmigte Anwendungen oder Public-Cloud-Dienste zu, um ihre Arbeit zu erledigen. IT-Verantwortliche haben über diesen Graubereich kaum Kontrolle und die Grenzen zwischen privater und geschäftlicher Nutzung verschwimmen. Dennoch bietet die Schatten-IT auch viele Vorteile: Profitieren