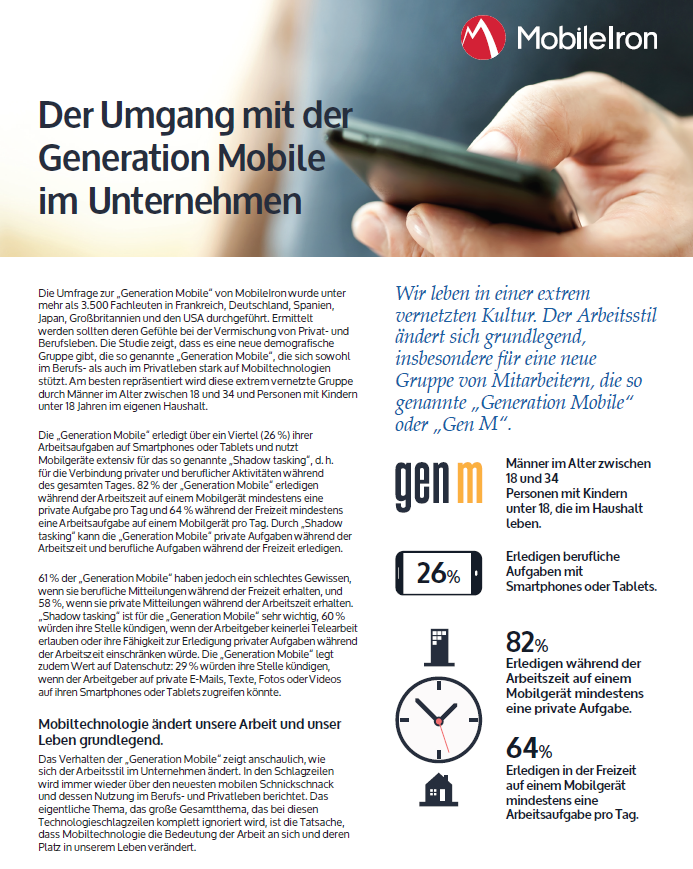

Der Umgang mit der Generation Mobile im Unternehmen

Eine aktuelle Umfrage zur “Generation Mobile” unter mehr als 3.500 Fachleuten in Europa und den USA zeigt unter anderem, dass wir uns dank Mobiltechnologien inmitten einer fundamentalen Veränderung des Arbeitsstils befinden. Um die besten Leistungsträger anzuziehen, müssen Arbeitgeber darüber nachdenken, wie sie es diesen Mitarbeitern erleichtern, effizient und ohne schlechtes Gewissen berufliche und private Aufgaben