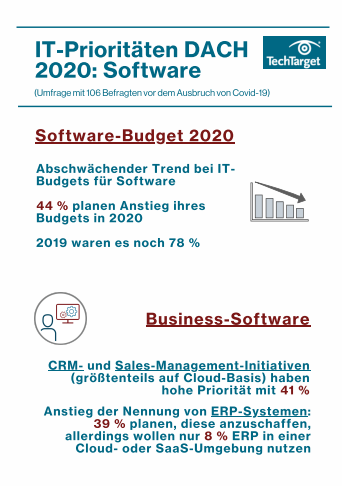

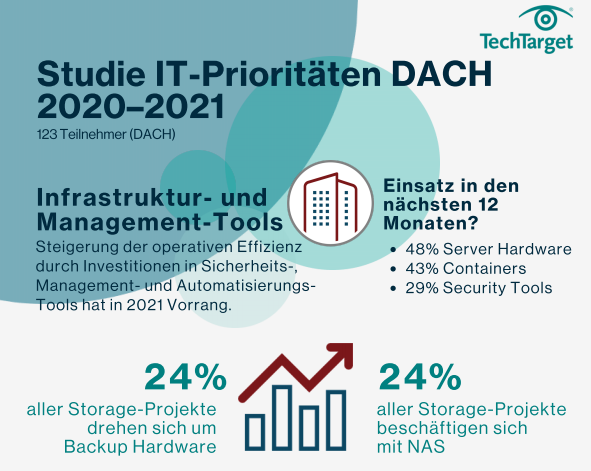

IT-Prioritäten DACH 2020: Software

Umfrage mit 106 Befragten vor dem Ausbruch von Covid-19: Software-Budget 2020 Abschwächender Trend bei IT- Budgets für Software, 44 % planen Anstieg ihres Budgets in 2020, 2019 waren es noch 78 %. Business-Software Softwareentwicklung Application Integration